Bilişim Academy olarak İsrail İran çatışması siber savaş analizini incelemek amacıyla sizler için literatür traması yaptık ve Zendata tarafından yapılan analizin önemli olduğunu farkettik. Sizleri Zendata tarafından yapılan analizle buluşturuyoruz.

ZENDATA Tehdit İstihbarat Birimi, İsrail ile İran arasında gelişmekte olan siber çatışmayı aktif olarak izlemektedir. Konvansiyonel savaşla paralel ilerleyen bu karşılaşma; hem devlet destekli hem de bağımsız siber aktörlerin kullandığı saldırı kapasiteleri, stratejik hedefleri ve taktik, teknik ve prosedürler (TTP’ler) hakkında eşi benzeri görülmemiş bilgiler sunmaktadır.

Bu Siber Savaş analizinde, şimdiye kadar gözlemlenen en kritik ve etkili siber olayları derledik. Amacımız, topluluğumuza İsrail ve İran altyapılarını hedef alan dijital operasyonlar hakkında net ve objektif bir bakış sunmak. Bu gelişmeleri anlamak, olası yayılmaları öngörmek, taklit kampanyalarına karşı hazırlıklı olmak ve artan bölgesel istikrarsızlık döneminde savunmaları güçlendirmek için hayati önem taşımaktadır.

Kaynak: https://nsfocusglobal.com/the-hacktivist-cyber-attacks-in-the-iran-israel-conflict/

İran’a Yapılan Siber Saldırılar

Predatory Sparrow, İran’ın Bank Sepah Adlı Bankasına Saldırdı

Gerçekler:

Haziran ortasında, muhtemelen İsrail’e bağlı Predatory Sparrow adlı siber grup (kendini İran karşıtı bir hacktivist grup olarak tanıtıyor), İran’ın en büyük devlet bankalarından biri olan Bank Sepah’a yönelik yıkıcı bir saldırıyı üstlendi. Saldırının, bankanın sistemlerini ve verilerini tamamen silen bir “wiper” (silici) kötü amaçlı yazılım aracılığıyla gerçekleştirildiği bildirildi. İran medyası, ATM arızaları, hizmet kesintileri ve geçici şube kapanmalarıyla saldırıyı doğruladı.

Analiz:

Bu saldırı, siber savaş araçların stratejik silah olarak kullanımında büyük bir tırmanışa işaret ediyor. Eğer yedekler de yok olduysa, bu olay modern tarihte bir ulusal bankacılık sisteminin tamamen dijital olarak yok edilmeye çalışıldığı ilk örnek olabilir. Bu saldırı aynı zamanda siber kampanyaların, fiziksel çatışmalara paralel şekilde stratejik hedeflere yöneldiğini de gösteriyor.

İran Kripto Borsasında 90 Milyon Dolar Yakıldı

Gerçekler:

Bank Sepah saldırısından kısa süre sonra Predatory Sparrow, İran merkezli bir kripto para borsasına saldırı düzenledi. Yaklaşık 90 milyon dolar değerindeki kripto varlık, “yakma cüzdanlarına” gönderilerek geri dönüşü olmayan şekilde yok edildi. Grup, borsayı yaptırımları delmek ve İran’ın nükleer/balistik programlarına destek vermekle suçladı.

Analiz:

Bu saldırı, sadece kripto varlıkları hedef almakla kalmıyor, aynı zamanda ekonomik sabotajın yeni bir evresine geçildiğini gösteriyor. Bu taktik, siber savaş açısından yaptırımlardan kaçınan finansal yapılara karşı caydırıcı ve cezalandırıcı bir mesaj niteliğinde: “Yasaklı varlıklarla ilişkilenirseniz, servetiniz güvende değil.”

İran Devlet Televizyonu Canlı Yayında Ele Geçirildi

Gerçekler:

Canlı yayın sırasında İran devlet televizyonunun yayını kesilerek, ekranlara rejim karşıtı mesajlar ve görüntüler yansıtıldı. Kısa süren bu kesinti sosyal medyada viral oldu. Saldırının teknik becerisi ve mesaj içeriği, olayın Predatory Sparrow’a ait olabileceğini düşündürüyor.

Analiz:

Bu eylem, teknik yıkıcılıktan çok psikolojik bir saldırı niteliğindedir. Rejimin bilgi üzerindeki tekelini kırmaya yönelik sembolik bir darbedir ve toplumda güvensizlik yaratmayı, muhalefeti cesaretlendirmeyi hedefler.

İran Kıyılarında 1.000’den Fazla Gemide GPS Karışıklığı

Gerçekler:

Bloomberg’in raporuna göre, Hürmüz Boğazı ve Basra Körfezi çevresinde günlük ortalama 1.000 ticari gemi GPS parazitinden etkileniyor. Haziran 2025’te bu olaylar ciddi şekilde arttı. Gemilerin konumları hatalı görünüyor, sinyaller karışıyor, deniz taşımacılığı sekteye uğruyor. Siber savaşta konum bilgilerinin hassasiyetini kaybedeceğinin uygulamaları olarak kabul edilebilir.

Analiz:

Bunun arkasında İsrail’e yakın kuvvetlerin elektronik harp operasyonları yürüttüğü tahmin ediliyor. Bu müdahaleler, İran’ın deniz ve drone filosunun konumlandırmasını bozmak ve ekonomik baskı oluşturmak için tasarlanmış olabilir.

İran’da Kasıtlı İnternet Kapatmaları

Gerçekler:

İran’da yaygın internet kesintileri yaşanıyor. Başta dış saldırılar sanılsa da, analizler bunun devlet eliyle kasıtlı yapılan bir “taktik kesinti” olduğunu gösteriyor.

Analiz:

Bu, İran rejiminin dijital alanda tam bir savaş hali içinde olduğunun kanıtı. Ancak bağlantıyı kesmek, bilgi akışını engellemekle birlikte ekonomik zarar, kamuoyu tepkisi ve uluslararası izolasyon riski taşır.

İran, Üst Düzey Yetkililere Mobil Cihaz Yasağı Getirdi

Gerçekler:

İran, üst düzey siyasi ve askeri yetkililere tüm internet bağlantılı mobil cihazlarını kullanmayı bırakmaları talimatını verdi. Nedeni: İsrail’in bu cihazlardan gelen verileri kullanarak nokta atışı saldırılar gerçekleştirmesi.

Analiz:

Siber savaşta bu adım, İran rejiminin üst düzey düzeyde dijital kırılganlığını kabul ettiğini gösteriyor. Aynı zamanda iç koordinasyonu zorlaştırıyor, operasyonel verimliliği düşürüyor ve rejimin korku içinde hareket ettiğini yansıtıyor.

Kaynak: https://nsfocusglobal.com/the-hacktivist-cyber-attacks-in-the-iran-israel-conflict/

İsrail’e Yapılan Siber Saldırılar

İsrail, Dark Web’de En Fazla Hedef Olan Ülke

Gerçekler:

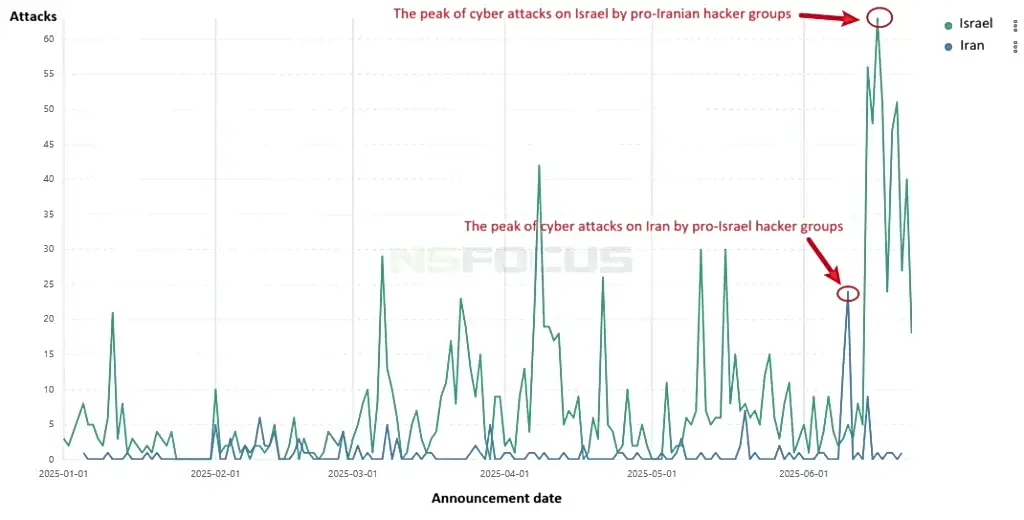

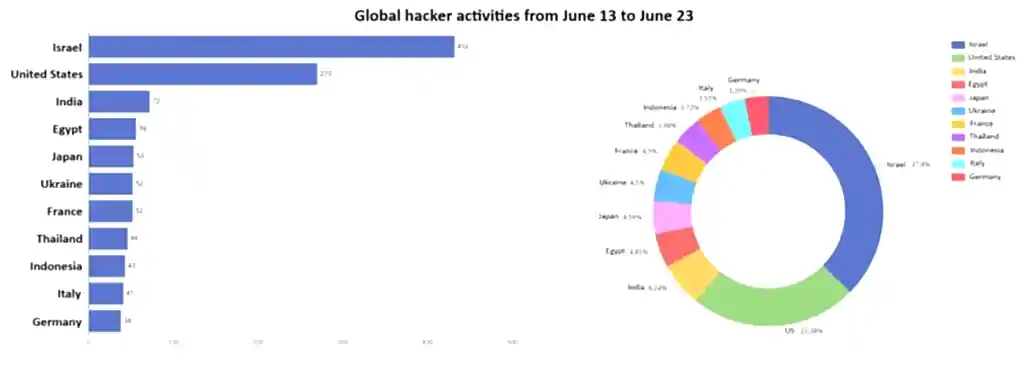

İsrail, tüm dünyada en çok hedef alınan ülke haline geldi. Olayların %81’i basit DDoS saldırıları, ardından veri ihlalleri ve site tahrifleri geliyor. Telegram’da 44 farklı hacktivist grubun organize olduğu tespit edildi.

Analiz:

Bu saldırıların çoğu teknik açıdan basit ama savunma kaynaklarını tüketici nitelikte. Gerçek tehditlere odaklanmayı zorlaştırıyor ve dikkat dağıtıcı etki yaratıyor.

Handala Grubu, İsrail Enerji Şirketlerini Hedef Aldı

Gerçekler:

İran yanlısı Handala grubu, İsrail’in önemli yakıt dağıtım firmaları Delkol ve Delek Group’a sızarak veri sızdırdığını duyurdu.

Analiz:

Bu saldırı, elektrik ve enerji altyapısını hedef alarak, kamu güvenini sarsmayı ve psikolojik üstünlük kurmayı amaçlıyor. Ayrıca İran’ın misilleme stratejisinin bir örneği olarak görülüyor.

İsrail’de Kritik Altyapılara Fidye Yazılımı Saldırısı

Gerçekler:

APT-İran isimli grup, belediye sistemleri ve sanayi kontrol sistemleri dâhil olmak üzere birçok kritik alana fidye yazılımı saldırısı gerçekleştirmiş olabilir. Ancak resmi doğrulama sınırlı.

Analiz:

İran, APT düzeyinde teknik bilgiyle klasik fidye yazılım araçlarını birleştirerek karmaşık ve iz bırakmayan saldırılar gerçekleştiriyor.

İsrail Medya Kuruluşu TBN Hacklendi

Gerçekler:

TBN adlı medya kuruluşuna sızıldığını ve içeriklerin sızdırıldığını Handala Grubu iddia etti.

Analiz:

Medya saldırıları, doğrudan algı yönetimi hedeflidir. Güven sarsılır, dezenformasyon kolaylaşır ve halk psikolojisi etkilenir.

Gelişmiş Kimlik Avı ve OSINT Operasyonları

Gerçekler:

Charming Kitten gibi İran destekli gruplar, İsrailli kamu görevlilerine yönelik gelişmiş oltalama ve açık kaynak istihbarat kampanyaları yürütüyor.

Analiz:

Bu tür saldırılar, uzun vadeli sızma ve veri toplama amaçlıdır. Özellikle kriz zamanlarında hedef belirleme ve karar alma süreçlerini bozmak için tehlikelidir.

Dezenformasyonun Silah Haline Getirilmesi

Gerçekler:

Sahte haberler, AI ile üretilmiş görüntüler ve deepfake videolar, hem İran hem İsrail destekli kaynaklardan sosyal medyada yayılıyor.

Analiz:

Dezenformasyon artık yan ürün değil, stratejik bir araç. Amaç, algıları şekillendirmek ve siyasi meşruiyet savaşı kazanmaktır.

İran, İsrail Güvenlik Kameralarını Hedef Aldı

Gerçekler:

İranlı siber aktörler, İsrail’deki ev ve iş yeri kameralarına sızarak füze saldırılarının isabetini analiz etmekte kullanıyor. İsrail halkı, cihaz parolalarını değiştirmeleri konusunda uyarıldı.

Analiz:

Bu taktik, sıradan IoT cihazlarının savaş alanına dönüşebileceğini kanıtlıyor. Bu erişim, gerçek zamanlı zarar analizi yapılmasını ve sonraki saldırıların daha isabetli olmasını sağlıyor.

İsrail ve İran Arasındaki Siber Savaş Özeti

- Her iki taraf da yıllardır siber harp kabiliyetlerine yatırım yaparak karmaşık ve entegre saldırılar gerçekleştirebilecek düzeye ulaştı.

- Operasyonlar genellikle anonim gruplar veya hacktivist maskeleri altında yürütülüyor. Bu, diplomatik tepkileri yavaşlatıyor ve caydırıcılığı belirsizleştiriyor.

- Yapay zekâ araçları, dezenformasyonu daha inandırıcı hale getiriyor. Gerçekle yalan arasındaki çizgi bulanıklaşıyor.

- Uluslararası hukukta, bir siber saldırının “silahlı saldırı” olarak sayılması hâlâ gri alanda. Bu da tarafların daha agresif ama cezalandırılamayan siber taktikler uygulamasını sağlıyor.

- Yayılma riski çok yüksek. Avrupa, Körfez ülkeleri ve hatta Kuzey Amerika’daki kritik altyapılar potansiyel hedef olabilir.

- Bu çatışma, gelecekteki jeopolitik krizlerde siber operasyonların nasıl şekilleneceğine dair ciddi emsaller oluşturuyor.

Kurumlar İçin Önerilen Önlemler: Tehditten Ders Çıkarma ve Hazırlıklı Olma

Dijital Tedarik Zinciriniz Üzerinden Jeopolitik Zafiyet Denetimi Yapın

Dijital ayak izinizi haritalayın: üçüncü taraf tedarikçiler, yönetilen hizmet sağlayıcılar, barındırma altyapısının bulunduğu bölgeler ve yazılım bağımlılıkları dâhil olmak üzere tüm unsurları inceleyin. Tedarik zinciri saldırılarına, vekil altyapı risklerine ve İran ya da İsrail ile siber ilişkileri olabilecek ülkelerdeki yargı yetkilerine karşı maruziyetinizi değerlendirin.

Uzaktan erişim yetkisi olan, ayrıcalıklı kimlik bilgileri kullanan veya kritik iş operasyonlarını yöneten sağlayıcılara özel önem verin. Bu değerlendirmeyi tedarikçi risk yönetimi çerçevenize entegre ederek, satın alma ve yeni hizmet alımlarında jeopolitik tehdit modellemesini göz önünde bulundurun.

Tehdit Algılama ve İzleme Sistemlerinizi Güncel TTP’lere ve Canlı İstihbarata Uyumlayın

İsrail-İran çatışmasında aktif olan APT grupları ve hacktivist oluşumlara özel tehdit istihbaratlarını sürekli olarak toplayın ve operasyonel hale getirin. SIEM, EDR ve SOAR platformlarınızı şu TTP’leri algılayacak şekilde yapılandırın:

- Meta veri tabanlı keşif faaliyetleri

- Kimlik avı veya açık API’ler üzerinden yapılan ilk erişim girişimleri

- DDoS saldırılarının koordinasyon kalıpları

- Wiper (silici) yazılım göstergeleri

IoC’leri (göstergeler) güvenilir tehdit istihbarat akışlarıyla otomatik olarak zenginleştirin. Potansiyel olarak tehlikeye girmiş cihazlar üzerindeki telemetriyi artırın. Bulut, uç nokta ve kimlik katmanları genelinde 7/24 görünürlük sağlayın.

Yüksek Etkili Senaryolara Karşı Altyapınızı Katı Şekilde Segmentlere Ayırın

Ağ mimarinizi yeniden değerlendirerek, internetle temas eden servislerle operasyonel sistemler ve hassas iş varlıkları arasında ayrıntılı segmentasyon uygulayın. Lateral hareket (yatay yayılma) riskini azaltmak için:

- Sıkı güvenlik duvarı bölgelemesi

- Sıfır güven erişim kontrolü (zero-trust)

- Cihaz kimliği doğrulaması kullanın.

Mobil erişim haklarını, özellikle üst düzey yöneticiler ve yüksek riskli personel için sınırlayın. Bu kişiler için donanım tabanlı izolasyon veya güvenli iletişim platformlarının kullanımı düşünülebilir.

Ayrıca, bu segmentasyon kontrollerinin gerçekten işe yarayıp yaramadığını doğrulamak için düzenli olarak red team çalışmaları veya iç sızma testleri gerçekleştirin.

Kaynak: https://zendata.security/2025/06/24/zendatas-cyber-analysis-of-the-iran-israel-conflict/

SEO ve Medya Planlama çözüm ortağımız ile hizmetinizdeyiz!

Siber güvenlik alanında kariyer yolculuğunuza destek olmak için hazırız!